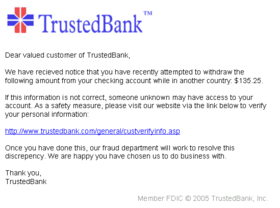

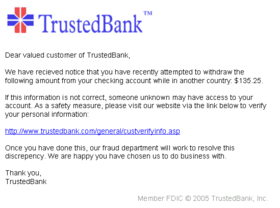

Éste es un ejemplo de un intento de phishing. Haciéndose pasar por un email oficial, trata de engañar a los clientes del banco para que den información acerca de su cuenta con un enlace a la página del

fhisher.

es un termino

informático que denomina un tipo de

delito encuadrado dentro del ámbito de las

estafas cibernéticas, y que se comete mediante el uso de un tipo de

ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una

contraseña o información detallada sobre

tarjetas de crédito u otra información bancaria). El

estafador, conocido como

phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un

correo electrónico, o algún sistema de

mensajería instantánea o incluso utilizando también llamadas telefónicas.

[2]

Dado el creciente número de denuncias de incidentes relacionados con el

phishing, se requieren métodos adicionales de protección. Se han realizado intentos con leyes que castigan la práctica y campañas para prevenir a los usuarios con la aplicación de medidas técnicas a los programas.

Historia del phishing

Origen de la palabra

El término

phishing proviene de la palabra

inglesa "

fishing" (pesca),

haciendo alusión al intento de hacer que los usuarios "piquen en el anzuelo". A quien lo practica se le llama

phisher.

También se dice que el término "

phishing" es la contracción de "

password harvesting fishing" (cosecha y pesca de

contraseñas), aunque esto probablemente es un

acrónimo retroactivo, dado que la escritura 'ph

es comúnmente utilizada por hackers para sustituir la f

, como raíz de la antigua forma de hacking telefónico conocida como phreaking.

La primera mención del término

phishing data de enero de

1996. Se dio en el

grupo de noticias de

hackers alt.2600,

aunque es posible que el término ya hubiera aparecido anteriormente en la edición impresa del boletín de noticias hacker "

2600 Magazine".

El término phishing fue adoptado por quienes intentaban "pescar" cuentas de miembros de

AOL.

Phishing en AOL

Quienes comenzaron a hacer phishing en AOL durante los

años 1990 solían obtener cuentas para usar los servicios de esa compañía a través de números de tarjetas de crédito válidos, generados utilizando

algoritmos para tal efecto. Estas cuentas de acceso a AOL podían durar semanas e incluso meses. En 1995 AOL tomó medidas para prevenir este uso fraudulento de sus servicios, de modo que los crackers recurrieron al phishing para obtener cuentas legítimas en AOL.

El phishing en AOL estaba estrechamente relacionado con la comunidad de

warez que intercambiaba

software falsificado. Un cracker se hacía pasar como un empleado de AOL y enviaba un mensaje instantáneo a una víctima potencial. Para poder engañar a la víctima de modo que diera información confidencial,

el mensaje podía contener textos como "verificando cuenta" o "confirmando información de factura". Una vez el usuario enviaba su contraseña, el atacante podía tener acceso a la cuenta de la víctima y utilizarla para varios propósitos criminales, incluyendo el

spam. Tanto el phishing como el warezing en AOL requerían generalmente el uso de programas escritos por crackers, como el

AOLHell.

En 1997 AOL reforzó su política respecto al phishing y los warez fueron terminantemente expulsados de los

servidores de AOL. Durante ese tiempo el phishing era tan frecuente en AOL que decidieron añadir en su sistema de mensajería instantánea, una línea de texto que indicaba:

"no one working at AOL will ask for your password or billing information" ("nadie que trabaje en AOL le pedirá a usted su contraseña o información de facturación"). Simultáneamente AOL desarrolló un sistema que desactivaba de forma automática una cuenta involucrada en phishing, normalmente antes de que la víctima pudiera responder. Los phishers se trasladaron de forma temporal al sistema de mensajería instantáneo de AOL (

AIM), debido a que no podían ser expulsados del servidor de AIM. El cierre obligado de la escena de warez en AOL causó que muchos phishers dejaran el servicio, y en consecuencia la práctica.

Phishing en MSN Messenger

Dos de los ejemplos más recientes son las páginas

quienteadmite y

noadmitido destinadas a robar el nombre y contraseña de los usuarios de

MSN a cambio de mostrarle a los visitantes que las utilicen, quien los ha borrado de su lista de contactos. Esta tecnica consiste en pedirle al usuario final su usuario o correo electronico y luego la contraseña, datos que son enviados luego a la base de datos de el autor de la pagina, y asi almacenando la informacion para poder acceder a dichas cuentas.

Intentos recientes de phishing

Los intentos más recientes de phishing han tomado como objetivo a clientes de bancos y servicios de pago

en línea. Aunque el ejemplo que se muestra en la primera imagen es enviado por phishers de forma indiscriminada con la esperanza de encontrar a un cliente de dicho banco o servicio, estudios recientes muestran que los phishers en un principio son capaces de establecer con qué banco una posible víctima tiene relación, y de ese modo enviar un

e-mail, falseado apropiadamente, a la posible víctima.

En términos generales, esta variante hacia objetivos específicos en el phishing se ha denominado

spear phishing (literalmente

pesca con arpón). Los sitios de Internet con fines sociales también se han convertido en objetivos para los phishers, dado que mucha de la información provista en estos sitios puede ser utilizada en el

robo de identidad. Algunos experimentos han otorgado una tasa de éxito de un 90% en ataques phishing en redes sociales.

A finales de 2006 un

gusano informático se apropió de algunas páginas del sitio web

MySpace logrando redireccionar los enlaces de modo que apuntaran a una página web diseñada para robar información de ingreso de los usuarios.

Técnicas de phishing

La mayoría de los métodos de phishing utilizan alguna forma técnica de engaño en el diseño para mostrar que un enlace en un

correo electrónico parezca una copia de la organización por la cual se hace pasar el impostor.

URLs mal escritas o el uso de subdominios son trucos comúnmente usados por phishers, como el ejemplo en esta URL,

http://www.nombredetubanco.com.ejemplo.com/. Otro ejemplo para disfrazar enlaces es el de utilizar direcciones que contengan el carácter

arroba:

@, para posteriormente preguntar el nombre de usuario y contraseña (contrario a los estándares

). Por ejemplo, el enlace

http://www.google.com@members.tripod.com/ puede engañar a un observador casual y hacerlo creer que el enlace va a abrir en la página de

www.google.com, cuando realmente el enlace envía al navegador a la página de

members.tripod.com (y al intentar entrar con el nombre de usuario de

www.google.com, si no existe tal usuario, la página abrirá normalmente). Este método ha sido erradicado desde entonces en los

navegadores de

Mozilla e

Internet Explorer.

Otros intentos de phishing utilizan comandos en

JavaScripts para alterar la barra de direcciones. Esto se hace poniendo una imagen de la URL de la entidad legítima sobre la barra de direcciones, o cerrando la barra de direcciones original y abriendo una nueva que contiene la URL ilegítima.

En otro método popular de phishing, el atacante utiliza contra la víctima el propio código de programa del banco o servicio por el cual se hace pasar. Este tipo de ataque resulta particularmente problemático, ya que dirige al usuario a iniciar sesión en la propia página del banco o servicio, donde la URL y los

certificados de seguridad parecen correctos. En este método de ataque (conocido como

Cross Site Scripting) los usuarios reciben un mensaje diciendo que tienen que "verificar" sus cuentas, seguido por un enlace que parece la página web auténtica; en realidad, el enlace está modificado para realizar este ataque, además es muy difícil de detectar si no se tienen los conocimientos necesarios.

Otro problema con las URL es el relacionado con el manejo de

Nombre de dominio internacionalizado (IDN) en los navegadores, puesto que puede ser que direcciones que resulten idénticas a la vista puedan conducir a diferentes sitios (por ejemplo

dominio.com se ve similar a

dοminiο.com, aunque en el segundo las letras "o" hayan sido reemplazadas por la correspondiente letra griega

ómicron, "ο"). Al usar esta técnica es posible dirigir a los usuarios a páginas web con malas intenciones. A pesar de la publicidad que se ha dado acerca de este defecto, conocido como

IDN spoofing o ataques homógrafos,

ningún ataque conocido de phishing lo ha utilizado.

Lavado de dinero producto del phishing

Actualmente empresas ficticias intentan reclutar teletrabajadores por medio de

e-mails,

chats,

irc y otros medios, ofreciéndoles no sólo trabajar desde casa sino también otros jugosos beneficios. Aquellas personas que aceptan la oferta se convierten automáticamente en

víctimas que incurren en un grave delito sin saberlo: el

blanqueo de dinero obtenido a través del acto fraudulento de phishing.

Para que una persona pueda darse de alta con esta clase de

empresas debe rellenar un

formulario en el cual indicará, entre otros datos, su número de cuenta bancaria. Esto tiene la finalidad de ingresar en la cuenta del

trabajador-víctima el dinero procedente de estafas bancarias realizadas por el método de

phishing. Una vez

contratada, la víctima se convierte automáticamente en lo que se conoce vulgarmente como

mulero.

Con cada acto fraudulento de

phishing la víctima recibe el cuantioso ingreso en su cuenta bancaria y la empresa le notifica del hecho. Una vez recibido este ingreso, la víctima se quedará un porcentaje del dinero total, pudiendo rondar el 10%-20%, como comisión de trabajo y el resto lo reenviará a través de sistemas de envío de dinero a cuentas indicadas por la

seudo-empresa.

Dado el desconocimiento de la víctima (muchas veces motivado por la necesidad económica) ésta se ve involucrada en un acto de estafa importante, pudiendo ser requerido por la justicia previa denuncia de los bancos. Estas denuncias se suelen resolver con la imposición de devolver todo el dinero sustraído a la víctima, obviando que este únicamente recibió una comisión.

Fases

- En la primera fase, la red de estafadores se nutre de usuarios de chat, foros o correos electrónicos, a través de mensajes de ofertas de empleo con una gran rentabilidad o disposición de dinero (hoax o scam). En el caso de que caigan en la trampa, los presuntos intermediarios de la estafa, deben rellenar determinados campos, tales como: Datos personales y número de cuenta bancaria.

- Se comete el phishing, ya sea el envío global de millones de correos electrónicos bajo la apariencia de entidades bancarias, solicitando las claves de la cuenta bancaria (PHISHING) o con ataques específicos.

- El tercer paso consiste en que los estafadores comienzan a retirar sumas importantes de dinero, las cuales son transmitidas a las cuentas de los intermediarios (muleros).

- Los intermediarios realizan el traspaso a las cuentas de los estafadores, llevándose éstos las cantidades de dinero y aquéllos —los intermediarios— el porcentaje de la comisión.

Daños causados por el phishing

Una gráfica muestra el incremento en los reportes de phishing desde

octubre de

2004 hasta

junio de

2005.

Los daños causados por el phishing oscilan entre la pérdida del acceso al correo electrónico a pérdidas económicas sustanciales. Este tipo de

robo de identidad se está haciendo cada vez más popular por la facilidad con que personas confiadas normalmente revelan información personal a los phishers, incluyendo números de

tarjetas de crédito y números de

seguridad social. Una vez esta información es adquirida, los phishers pueden usar datos personales para crear cuentas falsas utilizando el nombre de la víctima, gastar el crédito de la víctima, o incluso impedir a las víctimas acceder a sus propias cuentas.

Se estima que entre

mayo de

2004 y

mayo de

2005, aproximadamente 1,2 millones de usuarios de computadoras en los

Estados Unidos tuvieron pérdidas a causa del phishing, lo que suma a aproximadamente $929 millones de

dólares estadounidenses.

Los negocios en los Estados Unidos perdieron cerca de 2000 millones de dólares al año mientras sus clientes eran víctimas.

El

Reino Unido también sufrió el alto incremento en la práctica del phishing. En

marzo del

2005, la cantidad de dinero reportado que perdió el Reino Unido a causa de esta práctica fue de aproximadamente £12 millones de

libras esterlinas.

Anti-Phishing

Existen varias técnicas diferentes para combatir el phishing, incluyendo la legislación y la creación de tecnologías específicas que tienen como objetivo evitarlo.

Respuesta social

Una estrategia para combatir el phishing adoptada por algunas empresas es la de entrenar a los empleados de modo que puedan reconocer posibles ataques phishing. Una nueva táctica de phishing donde se envían correos electrónicos de tipo phishing a una compañía determinada, conocido como

spear phishing, ha motivado al entrenamiento de usuarios en varias localidades, incluyendo la Academia Militar de West Point en los

Estados Unidos. En un experimento realizado en

junio del

2004 con spear phishing, el 80% de los 500 cadetes de West Point a los que se les envió un e-mail falso fueron engañados y procedieron a dar información personal.

Un usuario al que se le contacta mediante un mensaje electrónico y se le hace mención sobre la necesidad de "verificar" una cuenta electrónica puede o bien contactar con la compañía que supuestamente le envía el mensaje, o puede escribir la dirección web de un sitio web seguro en la barra de direcciones de su navegador para evitar usar el enlace que aparece en el mensaje sospechoso de phishing. Muchas compañías, incluyendo

eBay y

PayPal, siempre se dirigen a sus clientes por su nombre de usuario en los correos electrónicos, de manera que si un correo electrónico se dirige al usuario de una manera genérica como ("

Querido miembro de eBay") es probable que se trate de un intento de phishing.

Respuestas técnicas

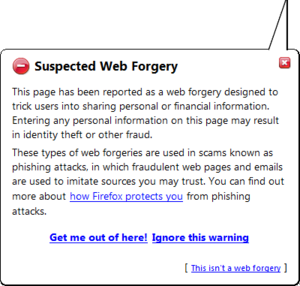

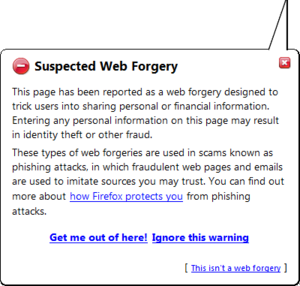

Alerta del navegador

Firefox antes de acceder a páginas sospechosas de phishing.

Hay varios programas informáticos anti-phishing disponibles. La mayoría de estos programas trabajan identificando contenidos phishing en

sitios web y

correos electrónicos; algunos software anti-phishing pueden por ejemplo, integrarse con los

navegadores web y

clientes de correo electrónico como una barra de herramientas que muestra el dominio real del sitio visitado. Los filtros de

spam también ayudan a proteger a los usuarios de los phishers, ya que reducen el número de correos electrónicos relacionados con el phishing recibidos por el usuario.

Muchas organizaciones han introducido la característica denominada pregunta secreta, en la que se pregunta información que sólo debe ser conocida por el usuario y la organización. Las páginas de Internet también han añadido herramientas de verificación que permite a los usuarios ver imágenes secretas que los usuarios seleccionan por adelantado; sí estas imágenes no aparecen, entonces el sitio no es legítimo.

Estas y otras formas de

autentificación mutua continúan siendo susceptibles de ataques, como el sufrido por el banco escandinavo

Nordea a finales de 2005.

Muchas compañías ofrecen a bancos y otras entidades que sufren de ataques de phishing, servicios de monitoreo continuos, analizando y utilizando medios legales para cerrar páginas con contenido phishing.

El

Anti-Phishing Working Group, industria y asociación que aplica la ley contra las prácticas de phishing, ha sugerido que las técnicas convencionales de phishing podrían ser obsoletas en un futuro a medida que la gente se oriente sobre los métodos de

ingeniería social utilizadas por los phishers

. Ellos suponen que en un futuro cercano, el

pharming y otros usos de

malware se van a convertir en herramientas más comunes para el robo de información.

Respuestas legislativas y judiciales

El

26 de enero de

2004, la FTC (

Federal Trade Commission, "Comisión Federal de Comercio") de Estados Unidos llevó a juicio el primer caso contra un

phisher sospechoso. El acusado, un

adolescente de

California, supuestamente creó y utilizó una página web con un diseño que aparentaba ser la página de

America Online para poder robar números de tarjetas de crédito.

Tanto

Europa como

Brasil siguieron la práctica de los

Estados Unidos, rastreando y arrestando a presuntos

phishers. A finales de

marzo de

2005, un hombre

estonio de 24 años fue arrestado utilizando una

backdoor, a partir de que las víctimas visitaron su sitio web falso, en el que incluía un

keylogger que le permitía monitorear lo que los usuarios tecleaban

. Del mismo modo, las autoridades arrestaron al denominado phisher

kingpin, Valdir Paulo de Almeida, líder de una de las más grandes

redes de phishing que en dos años había robado entre $18 a $37 millones de

dólares estadounidenses.

En

junio del

2005 las autoridades del

Reino Unido arrestaron a dos hombres por la práctica del

phishing,

en un caso conectado a la denominada

Operation Firewall del

Servicio Secreto de los Estados Unidos, que buscaba sitios web notorios que practicaban el

phishing.

En los Estados Unidos, el senador

Patrick Leahy introdujo el

Acta Anti-Phishing de 2005 el

1 de marzo de

2005. Esta ley federal de anti-

phishing establecía que aquellos criminales que crearan páginas web falsas o enviaran spam a cuentas de e-mail con la intención de estafar a los usuarios podrían recibir una multa de hasta $250,000 USD y penas de cárcel por un término de hasta cinco años.

La compañía

Microsoft también se ha unido al esfuerzo de combatir el

phishing. El

31 de marzo del

2005, Microsoft llevó a la Corte del Distrito de

Washington 117 pleitos federales. En algunos de ellos se acusó al denominado

phisher "

John Doe" por utilizar varios métodos para obtener contraseñas e información confidencial. Microsoft espera desenmascarar con estos casos a varios operadores de phishing de gran envergadura. En

marzo del

2005 también se consideró la asociación entre Microsoft y el gobierno de

Australia para educar sobre mejoras a la ley que permitirían combatir varios crímenes cibernéticos, incluyendo el phishing.

Fuente:

http://es.wikipedia.org/wiki/Phishing